Kandungan

Dalam artikel ini: Menggunakan Zenmap Menggunakan CommandSiteReferences

Adakah anda sedikit risau bahawa rangkaian anda atau rangkaian syarikat anda mempunyai lubang keselamatan? Rangkaian selamat dari saat ini tiada siapa yang boleh masuk tanpa dijemput. Ini adalah salah satu aspek asas keselamatan rangkaian. Untuk memastikan, terdapat alat percuma: Nmap (untuk "Mapper Rangkaian"). Ulasan alat ini dan perkakasan dan sambungan anda untuk mengesan apa yang salah. Oleh itu, ia melakukan audit pelabuhan yang digunakan atau tidak, ia menguji firewall, dll. Pakar keselamatan rangkaian menggunakan alat ini setiap hari, tetapi anda boleh melakukan perkara yang sama dengan mengikuti cadangan kami yang bermula dengan segera dalam langkah 1.

peringkat

Kaedah 1 Menggunakan Zenmap

-

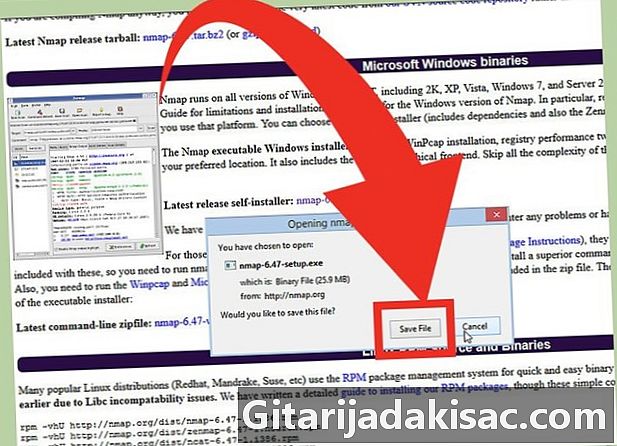

Muat turun pemasang Nmap. Ia boleh didapati secara percuma di laman web pemaju. Lebih baik untuk mencari program di laman pemaju, jadi kami mengelakkan banyak kejutan yang tidak menyenangkan, seperti virus. Dengan memuat turun pemasang Nmap, anda juga akan memuatkan antara muka grafis Zenmap, Nmap, lebih mudah bagi mereka yang mempunyai arahan kawalan yang lemah.- Zenmap tersedia untuk Windows, Linux dan Mac OS X. Di laman web Nmap, anda akan menemui semua fail untuk setiap sistem operasi ini.

-

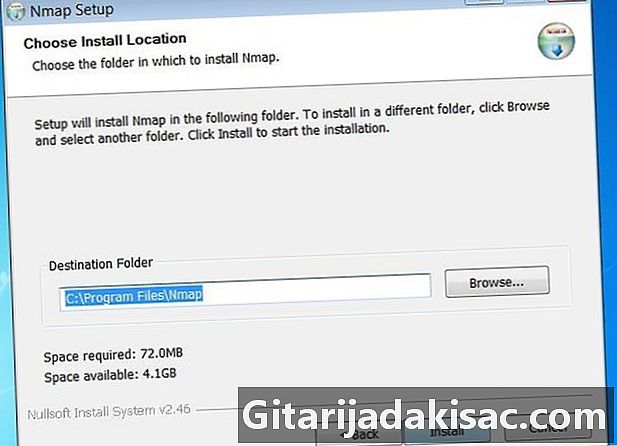

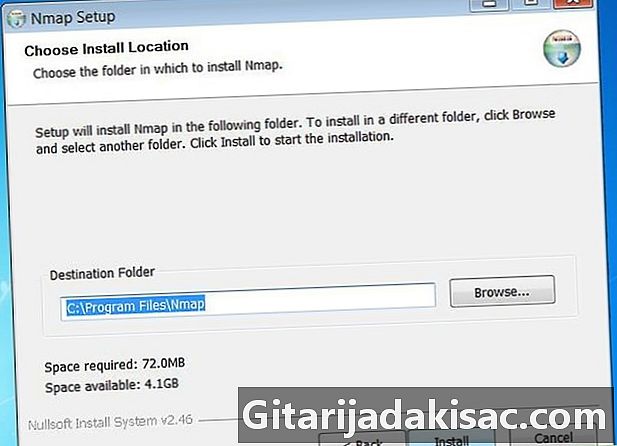

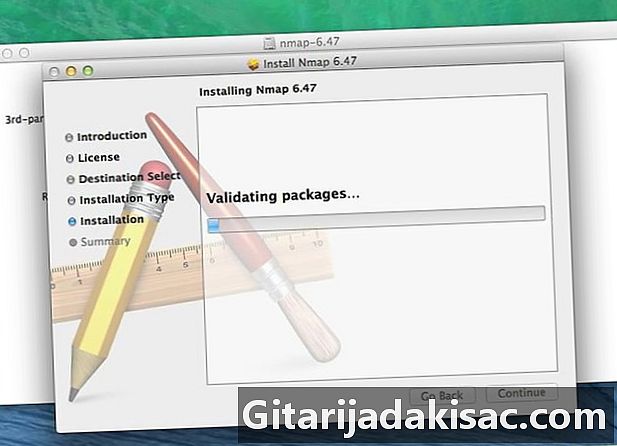

Pasang Nmap. Jalankan pemasang sekali dimuatkan. Anda akan diminta untuk memilih komponen yang anda mahu pasang. Sekiranya anda ingin mendapat manfaat daripada kaitan Nmap, kami menasihatkan anda supaya tidak menyahsemak. Jangan takut! Nmap tidak akan memasang apa-apa adware atau spyware. -

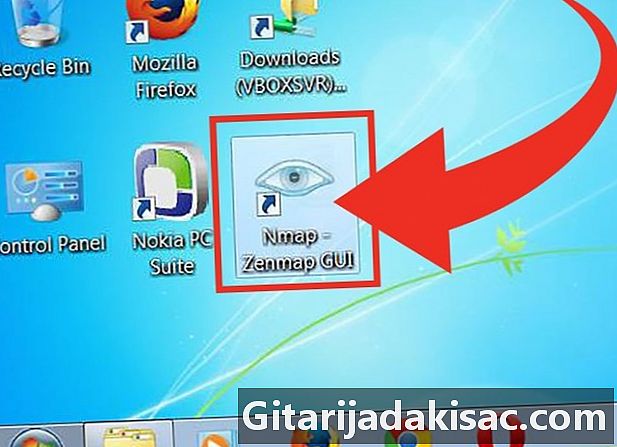

Jalankan antara muka grafik "Nmap - Zenmap". Jika anda belum menyentuh tetapan lalai, anda harus melihat ikon di desktop. Jika tidak, lihat dalam menu permulaan. Hanya membuka Zenmap sudah cukup untuk melancarkan program ini. -

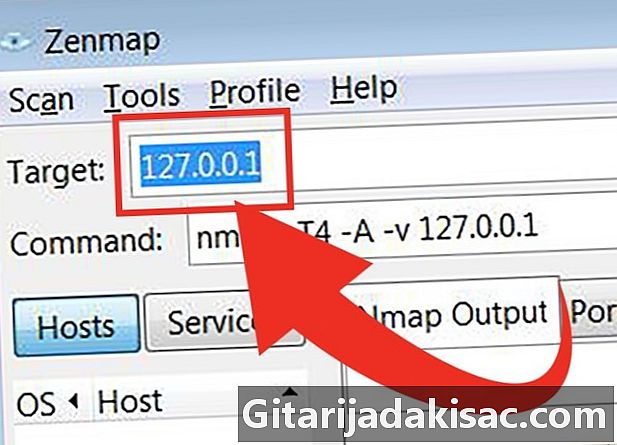

Masukkan sasaran yang berfungsi sebagai sokongan untuk imbasan. Zenmap membolehkan anda dengan mudah melancarkan imbasan. Langkah pertama ialah memilih sasaran, iaitu alamat Internet. Anda boleh memasukkan nama domain (mis. Example.com), alamat IP (contohnya 127.0.0.1), alamat rangkaian (contohnya 192.168.1.0/24), atau sebarang gabungan dari alamat-alamat ini .- Bergantung pada sasaran dan intensiti yang dipilih, imbasan Nmap anda boleh menyebabkan reaksi dari ISP (Pembekal Perkhidmatan Internet) anda kerana anda memasuki perairan yang berbahaya. Sebelum sebarang imbasan, periksa bahawa apa yang anda lakukan tidak menyalahi undang-undang dan tidak melanggar syarat dan syarat ISP anda. Ini hanya terpakai apabila sasaran anda adalah alamat yang bukan milik anda.

-

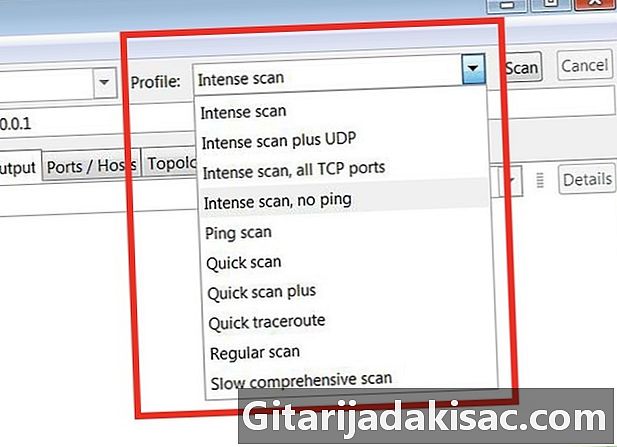

Pilih profil daudit. Dengan profil, kami bermaksud audit yang telah ditetapkan yang memenuhi jangkaan bilangan terbesar. Oleh itu, kita tidak repot-repot dengan tetapan parameter yang kompleks dan panjang dalam arahan arahan. Pilih profil yang sesuai dengan keperluan anda:- Imbasan sengit ("Audit Intensif") - Ini adalah audit lengkap yang mengkaji semula sistem operasi, versi, laluan ("traceroute") yang dipinjam oleh paket data, imbasan skrip. Pengiriman data adalah sengit, mengehadkan agresif, dan ini, dalam tempoh masa yang panjang. Peperiksaan ini dianggap sangat mengganggu (kemungkinan reaksi ISP atau sasaran).

- Imbasan Ping ("Ping audit") - spesifikasi ini membolehkan untuk menentukan sama ada tuan rumah berada dalam talian dan mengukur aliran data yang berlalu. Ia tidak mengimbas mana-mana pelabuhan.

- Imbasan pantas - Ini adalah penetapan untuk menganalisis dengan cepat, melalui penghantaran besar-besaran paket sepanjang tempoh masa, satu-satunya pelabuhan terpilih.

- Imbas biasa ("Audit Klasik") - Ini adalah penetapan asas. Ia hanya akan mengembalikan ping (dalam milisaat) dan melaporkan pelabuhan terbuka sasaran.

-

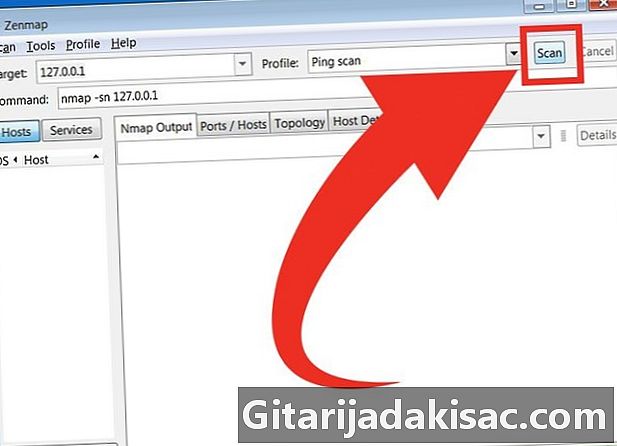

Klik pada Scan untuk memulakan peperiksaan. Keputusan akan muncul di bawah tab Output Nmap. Tempoh kajian berbeza mengikut profil yang dipilih, jarak geografi sasaran dan struktur rangkaiannya. -

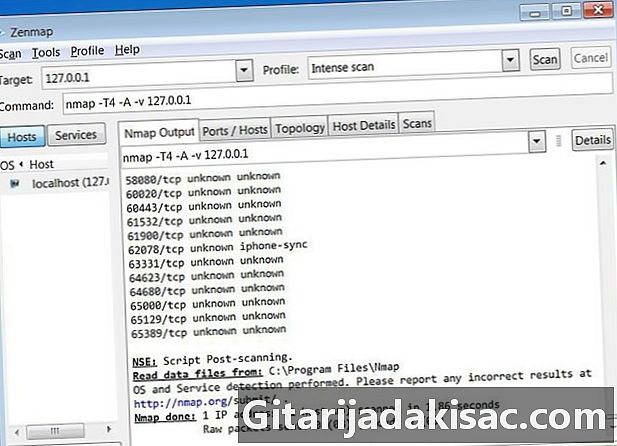

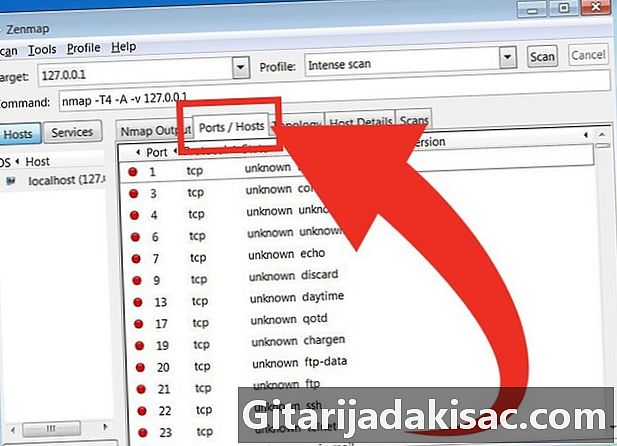

Baca hasilnya. Setelah audit selesai, anda akan melihat Nmap selesai (Nmap selesai) di bahagian bawah halaman yang dipautkan ke tab Output Nmap. Keputusan anda dipaparkan, bergantung pada semakan yang diminta. Di sana, dipaparkan sepenuhnya semua keputusan, tanpa perbezaan. Jika anda mahukan hasil rubrik, anda perlu menggunakan tab lain, antaranya:- Pelabuhan / Hos (PortsHôtes) - Di bawah tab ini, anda akan mendapati maklumat yang dihasilkan dari pemeriksaan pelabuhan, dan perkhidmatan yang berkaitan.

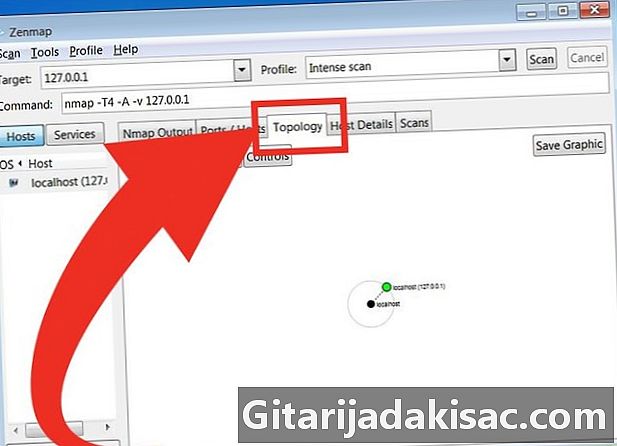

- Topologi (Topologi rangkaian) - Tab ini menunjukkan graf "laluan" yang diambil semasa ujian. Anda kemudian dapat melihat node yang ditemui di jalan untuk mencapai sasaran.

- Butiran Hos (Sarapan / details) - Tab ini membolehkan untuk mengetahui semua tentang sasaran, bilangan port, alamat IP, nama domain, sistem operasi ...

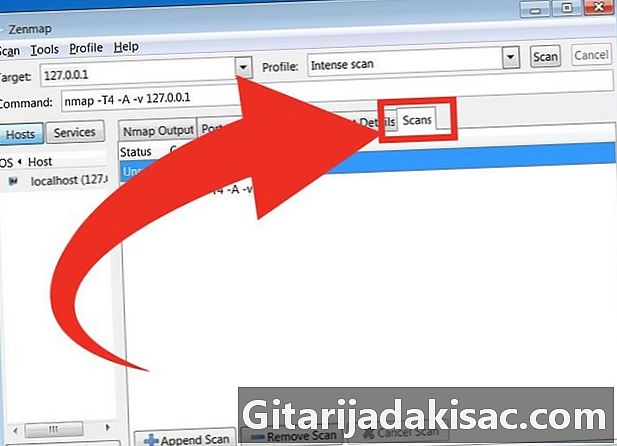

- imbasan - Dalam tab ini, anda akan dapat membaca semua arahan yang anda taip semasa ujian terdahulu. Oleh itu, anda boleh memulakan semula ujian baru dengan cepat dengan menukar tetapan dengan sewajarnya.

- Pelabuhan / Hos (PortsHôtes) - Di bawah tab ini, anda akan mendapati maklumat yang dihasilkan dari pemeriksaan pelabuhan, dan perkhidmatan yang berkaitan.

Kaedah 2 Menggunakan command prompt

- Pasang Nmap. Sebelum menggunakan Nmap, anda mesti memasangnya untuk melancarkannya dari baris perintah sistem pengendalian anda. Nmap mengambil sedikit ruang pada cakera keras anda dan ia adalah percuma (dimuatkan di laman pemaju). Berikut adalah arahan mengikut sistem operasi yang dimiliki:

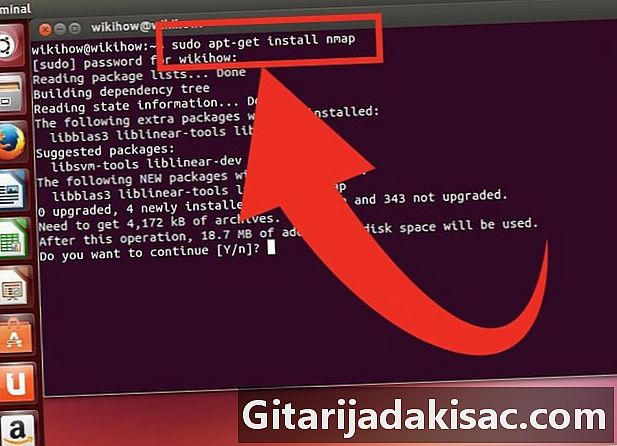

- Linux - Muat turun Nmap dari repositori APT dan pasangnya. Nmap boleh didapati di kebanyakan repositori Linux utama. Untuk melakukan ini, masukkan arahan yang sepadan dengan pengedaran anda:

- untuk Red Hat, Fedora, SUSE

rpm -vhU http://nmap.org/dist/nmap-6.40-1.i386.rpm(32 bit) ATAUrpm -vhU http://nmap.org/dist/nmap-6.40-1.x86_64.rpm(64 bit) - untuk Debian, Ubuntu

sudo apt-get install nmap

- untuk Red Hat, Fedora, SUSE

- Windows - Muat turun pemasang Nmap. Ia adalah percuma di laman web pemaju. Lebih baik untuk mencari program di laman pemaju, jadi kami mengelakkan banyak kejutan yang tidak menyenangkan, seperti virus. Pemasang membolehkan anda dengan cepat memasang alatan arahan dalam talian Nmap tanpa perlu risau tentang dekompresi folder yang betul.

- Jika anda tidak mahu GUI Zenmap, centang pada kotak semasa pemasangan.

- Mac OS X - Muat turun imej cakera Nmap. Ia adalah percuma di laman web pemaju. Lebih baik untuk mencari program di laman pemaju, jadi kami mengelakkan banyak kejutan yang tidak menyenangkan, seperti virus. Gunakan pemasang terbina dalam untuk memasang Nmap dengan bersih dan mudah. Nmap hanya berjalan pada OS X 10.6 atau lebih baru.

- Linux - Muat turun Nmap dari repositori APT dan pasangnya. Nmap boleh didapati di kebanyakan repositori Linux utama. Untuk melakukan ini, masukkan arahan yang sepadan dengan pengedaran anda:

- Buka arahan arahan anda. Perintah Nmap ditaip dalam arahan arahan, dan hasilnya muncul semasa anda pergi. Laudit boleh diubahsuai melalui pembolehubah. Anda boleh menjalankan audit dari mana-mana direktori.

- Linux - Buka terminal jika anda menggunakan GUI untuk pengedaran Linux. Lokasi terminal berbeza mengikut pengedaran.

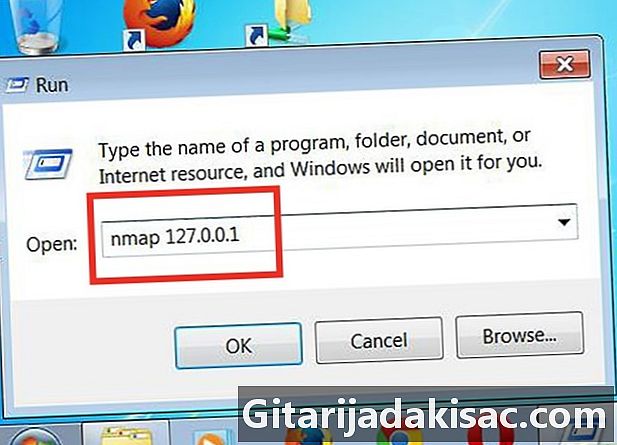

- Windows - Akses dilakukan secara serentak dengan menekan kekunci Windows dan sentuhan R, maka anda menaip cmd di lapangan melaksanakan. Di Windows 8, anda perlu menekan butang itu secara serentak Windows dan sentuhan X, kemudian pilih Prompt Perintah dalam menu. Anda boleh menjalankan audit Nmap dari mana-mana direktori.

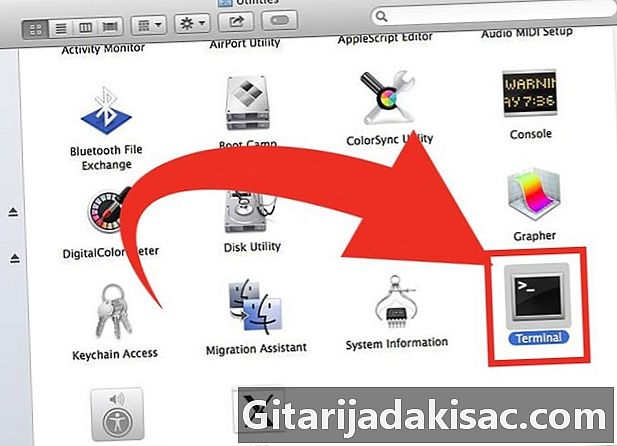

- Mac OS X - Pengguna terbuka terminal terletak di subfolder utiliti fail itu aplikasi.

- Linux - Buka terminal jika anda menggunakan GUI untuk pengedaran Linux. Lokasi terminal berbeza mengikut pengedaran.

-

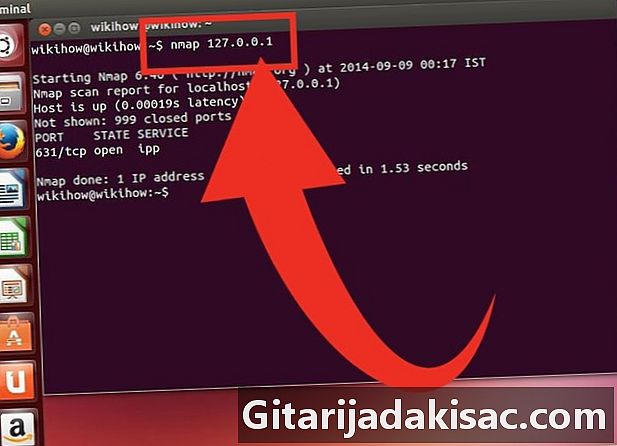

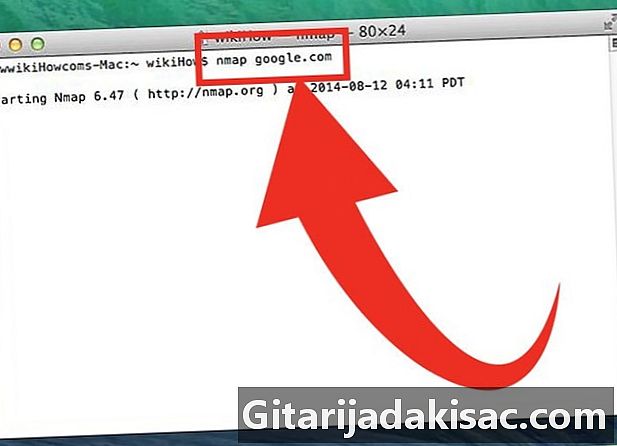

Jalankan audit pelabuhan sasaran anda. Untuk memulakan audit klasik, taipkannmap. Anda akan ping sasaran dan menguji portnya. Ini jenis audit yang sangat cepat dilihat. Laporan itu akan dipaparkan di skrin. Anda perlu bermain dengan bar skrol (kanan) untuk melihat segala-galanya.- Bergantung kepada sasaran yang dipilih dan intensiti pengundian (jumlah paket dihantar setiap milisaat), audit Nmap anda mungkin menyebabkan reaksi dari ISP anda (Pembekal Akses Internet), semasa anda masuk ke sana di perairan berbahaya. Sebelum sebarang imbasan, periksa bahawa apa yang anda lakukan tidak menyalahi undang-undang dan tidak melanggar syarat dan syarat ISP anda. Ini hanya terpakai apabila sasaran anda adalah alamat yang bukan milik anda.

-

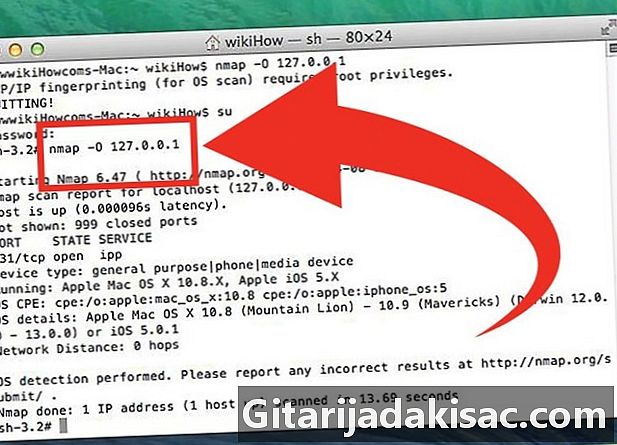

Ubah suai audit asal anda. Terdapat pembolehubah yang boleh ditaip dalam arahan arahan untuk mengubah suai parameter pelajar. Anda akan mempunyai lebih banyak maklumat atau kurang. Menukar pemboleh ubah mengubah tahap pencerobohan pelajar. Anda boleh menaip beberapa pembolehubah selepas yang lain selagi anda memisahkannya dengan ruang. Mereka ditempatkan sebelum sasaran, seperti berikut:nmap.- -sS - Ini adalah penetapan untuk peperiksaan SYN (separuh terbuka). Ia kurang mengganggu (dan oleh itu kurang dikesan!) Daripada audit klasik, tetapi ia mengambil masa yang lebih lama. Hari ini, banyak firewall dapat mengesan ujian jenis -sS.

- -sn - Ini adalah penetapan untuk ping. Pelabuhan Laudit dilumpuhkan dan anda akan tahu jika tuan rumah anda dalam talian atau tidak.

- -O - Ini adalah penetapan untuk menentukan sistem operasi. Oleh itu, anda akan mengetahui sistem operasi sasaran anda.

- -A - Variabel ini mencetuskan beberapa audit yang paling biasa: pengesanan sistem operasi, pengesanan versi sistem operasi, pengimbasan skrip dan jalan yang dipinjam.

- -F - Dengan pembolehubah ini, anda berada dalam mod "cepat", bilangan pelabuhan yang diminta dikurangkan.

- -v - Pembolehubah ini membolehkan anda mendapatkan lebih banyak maklumat, dan dengan demikian dapat melakukan analisis yang lebih teliti.

-

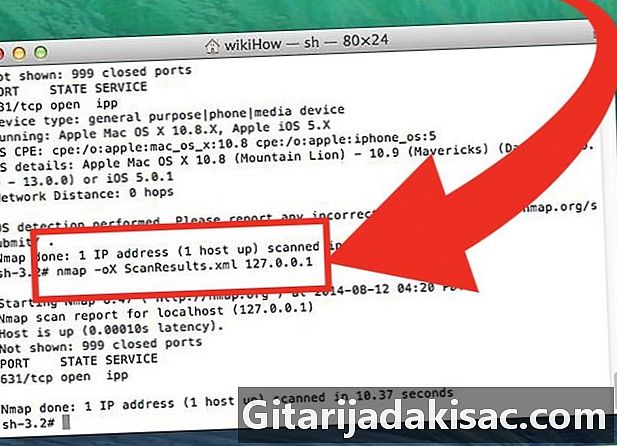

Edit laporan anda sebagai fail XML. Hasilnya boleh disunting sebagai fail XML yang boleh dibaca oleh mana-mana penyemak imbas Internet. Untuk ini, perlu digunakan semasa parameter menetapkan pembolehubah -oX, dan jika anda mahu menamakannya dengan segera, gunakan arahan berikut:nmap -oX Scan Resultss.xml.- Fail XML ini boleh disimpan di mana sahaja anda mahu dan di mana sahaja anda berada.